Cómo Funciona Bluetooth Y Como Se Compone Esta Gran Herramienta

Es el Bluetooth una de las herramientas más útiles y ampliamente utilizadas disponibles hoy en día. Con esta tecnología puedes realizar diversas tareas en tu hogar sin tener que moverte demasiado. Puedes controlar diferentes dispositivos por medio de tu teléfono móvil y computadora, lo que te aporta una gran comodidad. Lee más y descubre aquí cómo funciona Bluetooth.

Hoy en día, existen dos versiones de Bluetooth, de las cuales la versión 2.0 es la más común y puede transmitir hasta 3 Mbit/s. Los fabricantes de dispositivos electrónicos se ven obligados a integrar esta tecnología en sus productos porque saben que sin la misma, sus dispositivos desaparecerían del mercado.

¿Qué es una conexión Bluetooth y para qué se utiliza hoy en día?

Debes saber que Bluetooth es una tecnología que utiliza el estándar IEEE 802.15.1 para la comunicación inalámbrica, lo que permite que dos dispositivos se comuniquen entre sí mediante una frecuencia de baja energía de 2,4 GHz y transmitan paquetes de datos y voz.

La tecnología, que se origina en la investigación de Erikson y lleva el nombre de King Harald Bluetooth, se puede dividir en cuatro clases según el alcance de las ondas de radio.

La clase 1 va hasta 100 metros, la segunda clase hasta 10 metros, la clase 3 tiene un alcance de 1 metro y la que resta es de 0,5 metros. Esta tecnología se encuentra en dispositivos móviles, computadoras, cámaras digitales e incluso impresoras, por lo que hoy en día se utiliza principalmente para transferir información entre estos dispositivos.

Sin embargo, productos como aspersores de jardín, hornos microondas, cámaras de seguridad, parlantes inalámbricos, autorradios, etc. Además cuentan con el logotipo de Bluetooth y su función está íntimamente ligada a este tipo de transferencia de datos.

¿Cómo funciona Bluetooth y cuáles son los procesos?

Bien, para lograr explicar cómo funciona la conexión de dos nodos a través de Bluetooth, primero debemos especificar las condiciones requeridas para ello.

Las condiciones de trabajo requeridas para esta clase de tecnología son:

- Se requiere un acuerdo físico para que esta función se active para que los datos que necesitamos se puedan transmitir por aire.

- La segunda condición es una condición relacionada con el protocolo: los equipos deben estar autorizados mutuamente para conectarse entre sí o para controlar equipos.

Cuando se cumplen estas dos condiciones, el proceso de Bluetooth es muy simple: un dispositivo transmisor envía datos a través de ondas de radio recibidas por otro dispositivo electrónico.

Asimismo estos últimos dispositivos decodifican estos datos según varios protocolos preestablecidos y los traducen a un formato convencional para que puedan ser entendidos. Esto se hace incorporando mapas de transmisores y receptores en cada unidad.

¿Cuántos datos se pueden transferir a través de Bluetooth?

Son varias las limitaciones que esta tecnología conlleva a la hora de transferir información a otro móvil o dispositivo. Bien podemos nombrar algunos de ellos: la baja velocidad de transmisión, la distancia entre los dispositivos debe ser la correcta y tratar de evitar interferencias entre los dispositivos a conectar.

Podemos concluir que la limitación del tamaño de los datos no es una debilidad en el sistema porque puede transferir tantos datos como necesite; el límite lo establece la capacidad de almacenamiento del dispositivo receptor.

En esta etapa, también es importante que la batería esté bien cargada para que el dispositivo móvil no se apague durante la transferencia, de lo contrario se interrumpirá.

Puedes Leer: Recuperar Correos Borrados En Yahoo Mail De la Bandeja De Entrada

¿Qué son las "piconets" en el sistema de Bluetooth?

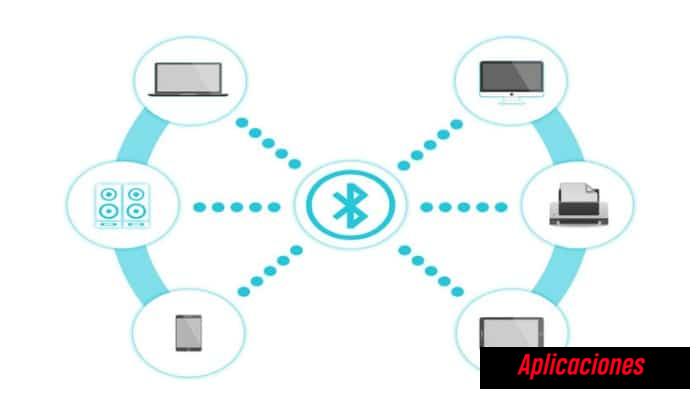

Cuando se conectan dos dispositivos con esta tecnología, se crea una pequeña red entre ellos. Si se puede conectar más dispositivos a esta red, se consigue tener una red informática llamada piconet. Toda la piconet se llama scatternet.

Consta de una unidad maestra y hasta siete esclavos, ya que se permite un máximo de ocho nodos en una red formada con esta tecnología. La tarea de la unidad maestra es seleccionar saltos para mantener la conexión, establecer conexiones para que los paquetes de datos puedan ocupar un lugar en la transmisión y otro lugar para recibirlos de manera alternativa.

Finalmente, la tarea más importante del dispositivo maestro es generar un código único y una frecuencia de reloj para cada dispositivo o nodo que participa en la red de piconet para formar una secuencia de salto de frecuencia.

Esta clase de red es muy común en la actualidad cuando hay varios dispositivos electrónicos que necesitan responder a una computadora, para transmitir video, música y otros entretenimientos sin necesidad de que los usuarios vean cables.

Seguridad de una conexión inalámbrica por Bluetooth

Como se trata de una tecnología basada en la transmisión de ondas de radio, se deben tomar precauciones para garantizar que ningún dispositivo no autorizado tenga la capacidad de espiar la información intercambiada u obtener acceso al dispositivo.

Los peligros más frecuentes de la piratería a través de la tecnología Bluetooth son los siguientes:

- Método Car Whisperers: bien, este ataque se basa en el hecho de que la mayoría de los sistemas de audio del automóvil requieren una clave de cuatro dígitos para conectarse al teléfono móvil del conductor, lo que los hace mucho más fáciles de piratear. Luego de que se descifra la clave, el atacante tiene acceso total al dispositivo.

- Acceso Bluebuggin: Se trata de un acceso remoto a nuestro teléfono móvil por medio de Bluetooth, que permite al atacante controlar remotamente nuestro dispositivo sin que siquiera nos demos cuenta.

- Ataque de Bluejacking: Este es un método de envío de mensajes de forma anónima por medio de un teléfono móvil a varios dispositivos a alrededor que están conectados a Bluetooth.

En base a estos peligrosos métodos se han desarrollado medidas de seguridad, ya seas a nivel de unidad como del servicio. Al trabajar con estas dos variables simultáneamente, pueden proteger perfectamente los dispositivos con esta tecnología y evitar que los datos sean transmitidos por usuarios no autorizados.

Te recomendamos que habilites el modo Bluetooth como "indetectable" o "invisible" para que solo puedas conectarte a los dispositivos que te interesan, respetando los procedimientos de identificación para autorizar correctamente la conexión.

Deja una respuesta