Cómo Entrar En La Red Tor Paso A Paso

Así que han oído hablar de la "web oscura" o "darknet", una internet oculta infame por albergar actividades ilegales. Puede que se pregunten cómo es en realidad. O su organización fue recientemente golpeada por una violación de datos y quiere investigarlo usted mismo.

Probablemente también ha escuchado que la "Red Oscura" es un lugar peligroso, uno en el que sólo un oficial de inteligencia puede entrar y salir sin perder un dedo o dos. ¿Cómo Entrar En La Red Tor?

¿Es eso cierto?

Resulta que interactuar con la red oscura puede ser un proceso relativamente seguro, incluso si no eres un experto en seguridad.

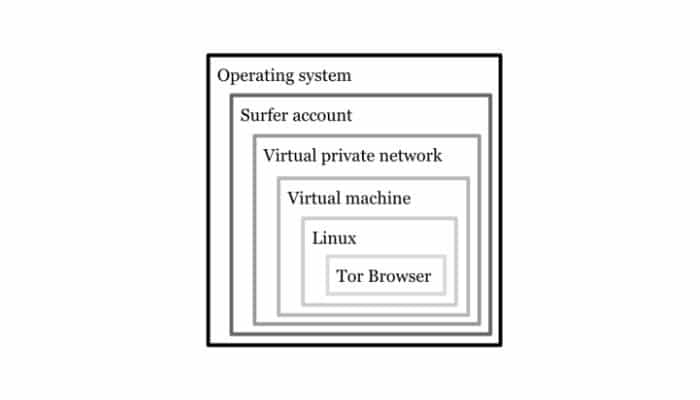

Para entrar en la Red Tor con seguridad, recomendamos esta configuración de "súper cebolla" como un enfoque razonable para evitar que los malos 1) Sepan quién eres, 2) Ataquen tu computadora, y 3) Roben tus datos:

No te dejes intimidar por esta cebolla épica. En este artículo, explicaremos cómo construirla capa por capa. Es más fácil de lo que se podría pensar.

Prerrequisitos:

Eres un experto en computación. Entiendes que ninguna solución de seguridad es 100% segura. No va a hacer nada ilegal - nuestro método no está diseñado para escapar de las fuerzas del orden.

Asegúrate de seguir todos y cada uno de los pasos. No los saltees ni cambies su orden.

Su sistema podría volverse vulnerable de otra manera.

Vámonos.

Paso 1/3: Asegure su sistema operativo. Crear una cuenta de usuario

- Actualiza tu sistema operativo (OS) y aplicaciones. Usuarios de Windows: Las herramientas gratuitas que administran automáticamente las actualizaciones de software son muy útiles.

- Encienda los cortafuegos. Consulte las instrucciones para Windows, Mac OS X y Ubuntu.

- Encienda la encriptación de todo el disco. Consulte las instrucciones para Windows, Mac OS X y Ubuntu. Esto es para evitar que los datos del sistema de archivos se filtren en la máquina virtual (VM) que se introducirá en breve.

- Utilizar contraseñas fuertes para todas las cuentas del sistema operativo. Deshabilite el auto-inicio de sesión.

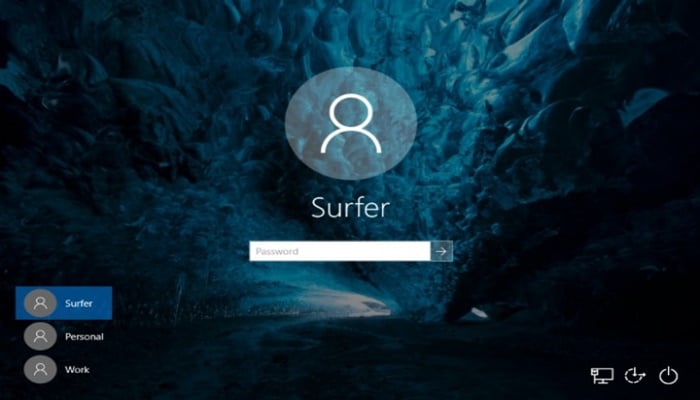

- Crea una cuenta no administrativa en tu SO. Llamémosla una "cuenta de navegante". Se usará exclusivamente para navegar por la web en la oscuridad. Asegúrate de no visitar nunca tus propios sitios web, de no escribir tu nombre ni de hacer nada que pueda revelar tu identidad en esta cuenta.

Paso 2/3: Configurar VPN

Las redes privadas virtuales (VPN) ocultan su dirección real de Internet en caso de que un atacante obtenga el control de su VM. Los puntos 1 a 5 de abajo pueden hacerse usando wifi público para una mejor protección de la privacidad.

Nota: Salte los puntos 2 y 4 y regístrese con su correo electrónico y tarjeta de crédito reales si prefiere la comodidad y cree que es improbable que la VPN sea hackeada.

- Cambia a otra cuenta del sistema operativo si estás en la cuenta de surfista.

- Crea una dirección de Gmail anónima como "[email protected]". Otros proveedores de correo electrónico gratuitos creíbles también funcionan. No introduzca información real durante el registro. Si se requiere un número de teléfono, elija uno en este sitio o en una de estas alternativas y reciba verificaciones por SMS en línea.

- Suscríbete a ExpressVPN usando tu dirección de correo recién creada. ExpressVPN cuesta $12.95/mes y $8.32/mes por una suscripción anual. No estamos afiliados a ExpressVPN y lo recomendamos por su rapidez y sólida experiencia de usuario. Vea la última sección para otras opciones de VPN.

- Para comprar de forma anónima, regístrate gratis en privacy.com con la nueva dirección de correo electrónico, genera un número de tarjeta de crédito e introdúcelo junto con un nombre y una dirección arbitraria del titular de la tarjeta en la página de pago de ExpressVPN. Una desventaja es que privacy.com necesita su número de cuenta bancaria. Si está realmente paranoico, una opción más implicada es pagar con Bitcoin: visitaría un cajero automático de Bitcoin y retiraría bitcoins con dinero en efectivo - normalmente por una cuota del 6% de media.

- Salga de su cuenta corriente y acceda a la cuenta de usuario.

- Descargue e instale el cliente VPN. Antes de conectarse a la VPN, seleccione una ubicación de salida fuera de su propio país:

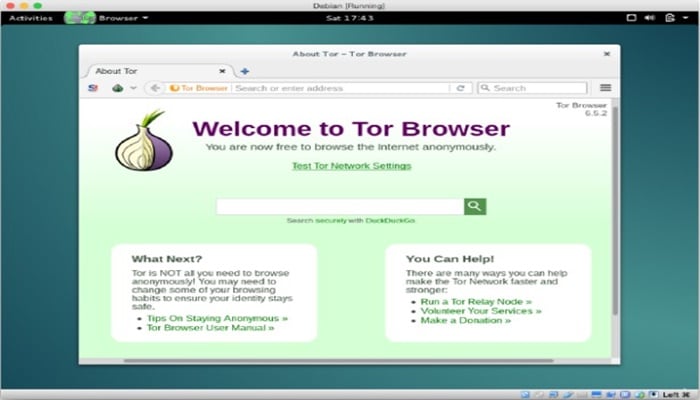

Paso 3/3: Instalar Tor Browser en una VM

Tor Browser es el navegador para la web no tan brillante. Lo ejecutará en un VM. Proporciona una capa necesaria de protección en caso de que tu Tor Browser se vea comprometido.

- Entra en tu cuenta de usuario. Conéctate a la VPN.

- Descarga e instala VirtualBox.

- Descarga e instala Debian Linux como VM. Consulte las instrucciones aquí. Recuerda elegir una contraseña de root fuerte. Revisa la última sección de este artículo si prefieres Ubuntu.

- Ve al Menú de VirtualBox > Máquina > Configuración. A continuación, deshabilite la aceleración de hardware, los puertos serie y las carpetas compartidas si alguna de ellas está habilitada. Es posible que tengas que apagar la VM antes de poder hacer el cambio.

- Ajuste la fecha y la hora de la VM de Debian para que coincida con la hora local actual de la ubicación de salida de la VPN. Esto puede hacerse haciendo clic en la hora en la parte superior de la pantalla. Es para que el Navegador Tor funcione correctamente.

- Dentro de la VM de Debian, abra Firefox, descargue el Navegador Tor de torproject.org. Descomprímalo, ejecute el archivo Browser/start-tor-browser en la carpeta descomprimida, y luego pulse el botón "Conectar".

- Selecciona el icono de la cebolla en la esquina superior izquierda, luego selecciona "Configuración de seguridad...", y establece el nivel de seguridad en "Alto".

Y voilà, ¡está listo para empezar! Visita sitios web oscuros introduciendo URLs ".onion" en el Tor Browser. Vea "Recursos útiles" abajo para encontrar las URLs que le gusten.

¿Estáis listos? Todavía no.

Por favor, sigue leyendo para ver algunos mensajes muy importantes:

Que hacer y no hacer por su seguridad

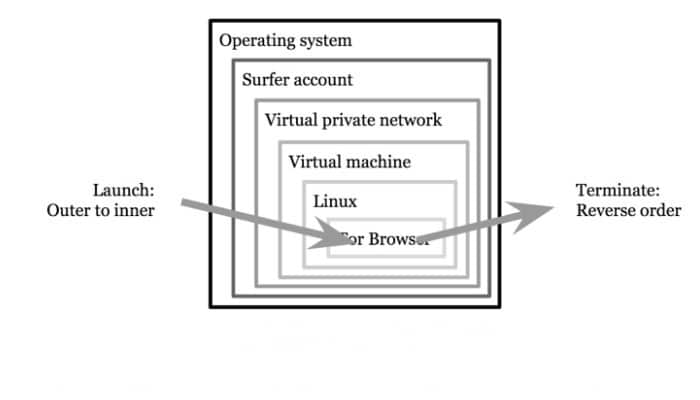

Lanza la Súper Cebolla desde las capas externas y trabaja hacia adentro. Por ejemplo, conéctese a la VPN sólo en la cuenta del surfista; encienda la VM sólo después de que la VPN esté completamente conectada. para evitar ser hackeado al entrar en la Red Tor

Termina tu Súper Cebolla en el orden inverso: Apaga el VM primero, luego corta la VPN, y luego cierra la cuenta del surfista:

- Ignore realizar otras actividades con la cuenta de usuario aparte de ejecutar la VPN y la VM.

- tampoco introduzca absolutamente ninguna información personal en la cuenta del surfista y particularmente en la VM.

- NO comparta archivos entre la VM y el sistema anfitrión. Si es necesario, use una unidad USB, formatee, transfiera los archivos y vuelva a formatearlos inmediatamente después. A menos que sea un experto en seguridad, nunca abra archivos recuperados de la web oscura.

- NO pause la VM ni cambie entre el navegante y otras cuentas. Siempre apague el VM y cierre la sesión de todas las cuentas completamente.

- Para los obviamente paranoicos: Ponga cinta adhesiva en su cámara web.

Finalmente, recuerde que nunca está 100% seguro.

►También te puede interesar: Los 5 Navegadores Mas Seguros Para Navegar Por Internet En 2020◄

Conclusión

Bien primero que todo no hay un método totalmente seguro para hacer esto pero si sigues estos consejos para entrar en la Red Tor paso a paso hay menos probabilidades de ser hackeado. Esperamos que te guste nuestro artículo, si crees que faltó mencionar algo deja tu comentario.

Deja una respuesta